سامانه نتسین ( NetSeen ) به عنوان یک موتور جستجوی اینترنت اشیاء وظیفه کشف و آنالیز سرویسها و تجهیزات موجود در شبکه را بر عهده دارد. این موتور کلیه سختافزارها و نرمافزارهای سرویس دهنده در شبکه را (با پشتیبانی انواع پورت و پروتکلهای شناخته شده TCP و UDP) اصطلاحا خزش نموده و اطلاعات آنها را برای انجام جستجو و تحلیل بعدی ذخیرهسازی میکند. کلیه فرآیندهای مربوط به خزش، ذخیرهسازی و تحلیل در سرورهای نتسین صورت میگیرد. دو نوع سرویس مجزا در این سامانه ارائه میشود که هر دو نیز به صورت همزمان قابل استفاده میباشند:

برای دسترسی به موتور عمومی نتسین میتوانید از آدرسhttps://netseen.io در مرورگر خود استفاده کنید. عمده فعالیت کاربر در موتور عمومی، جستجو و مشاهده اطلاعات مربوط به آدرسهای خزش شده از اینترنت میباشد. با توجه به اینکه دسترسی به موتور نتسین فعلا به صورت عمومی امکانپذیر نمیباشد، برای استفاده از خدمات موتور باید نام کاربری و رمز عبور ارسالی را در پنجرهای که در ابتدای ورود به سایت نمایش داده میشود وارد نمایید. مشابه اکثر موتورهای جستجو، در صفحه نخست این سامانه قابلیت جستجوی پرسوجوی کاربران امکانپذیر میباشد. این پرسوجوها میتوانند ساده یا به صورت ترکیبی از عملیات منطقی OR، AND و NOT بر روی فیلدهای مختلف باشند. تمامی فیلدهای قابل جستجو در جدول زیر فهرست شدهاند:

| نام فیلد | توضیحات |

|---|---|

| os | سیستمعامل دستگاه (Windows، Linux و ...) |

| type | نوع دستگاه (مودم، پرینتر، دوربین و ...) |

| device | برند دستگاه (Cisco، Mikrotik و ...) |

| tag | بر چسبها (database، iot و ...) |

| city | شهر (موقعیت جغرافیایی دستگاه) |

| country | کشور (موقعیت جغرافیایی دستگاه) |

| port | شماره پورت |

| protocol | نام پروتکل (http,ssh,…) |

| prototype | نوع پورت (TCP/UDP) |

| service | سرویس اجرا شده بر روی پورت |

| cve | کد CVE کشفشده بر روی پورت |

| cve_type | نوع CVE کشفشده بر روی پورت |

| cve_level | سطح CVE کشفشده بر روی پورت (برای مثال: critical، high، medium و ...) |

| title | عنوان کشف شده |

| banner | بنر کشف شده |

| as | مقدار as (پارامتر شبکه) |

| register | دامینهای رجیستر شده |

| screenshot | اسکرین شات از صفحه لاگین |

| cms | سامانه مدیریت محتوی |

| domain | دامین کشف شده از بنر |

| domains | دامین تخمین زده شده از بنر |

نمونههایی از پرسو جوها به صورت زیر میباشند:

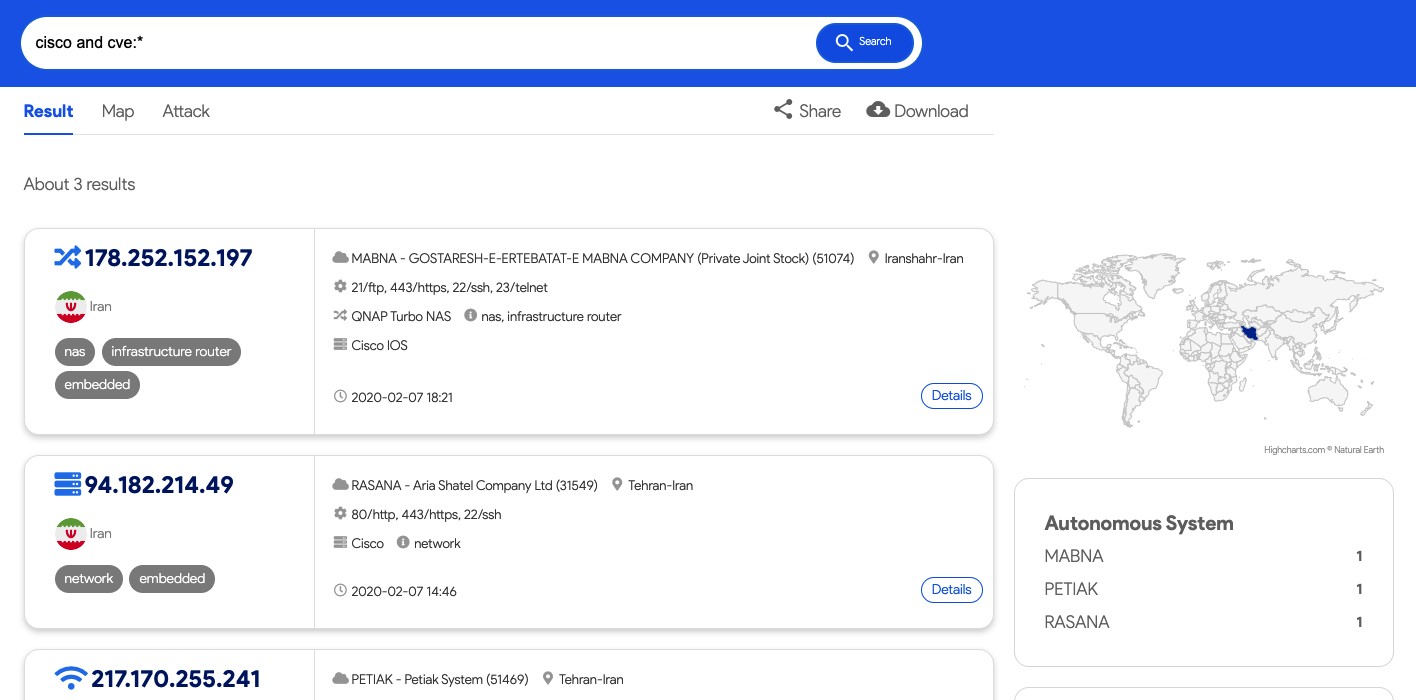

بعد از وارد کردن پرسوجو و مشاهده نتایج کشف شده، قابلیت فیلتر کردن نتایج با استفاده از فیلترهای موجود در سمت راست صفحه امکانپذیر است. با کلیک کردن بر روی هرکدام از نتایج، اطلاعات تکمیلی به کاربر ارائه میشود. همچنین تراکم جغرافیایی نتایج کشف شده بر روی نقشه در سمت راست صفحه، قابل مشاهده است. این نکته حائز اهمیت است که اطلاعات قابل جستجو در نتسین در حال حاضر، شامل اطلاعات اخیرا خزش شده از آدرسهای داخل رنج شبکه متعلق به ایران میباشد (یعنی فعلا امکان جستجو بر روی دادههای جهانی وجود ندارد). فهرست پورتها و پروتکلهایی که فعلا در نتسین فعال میباشند در ادامه گزارش آورده شده است.

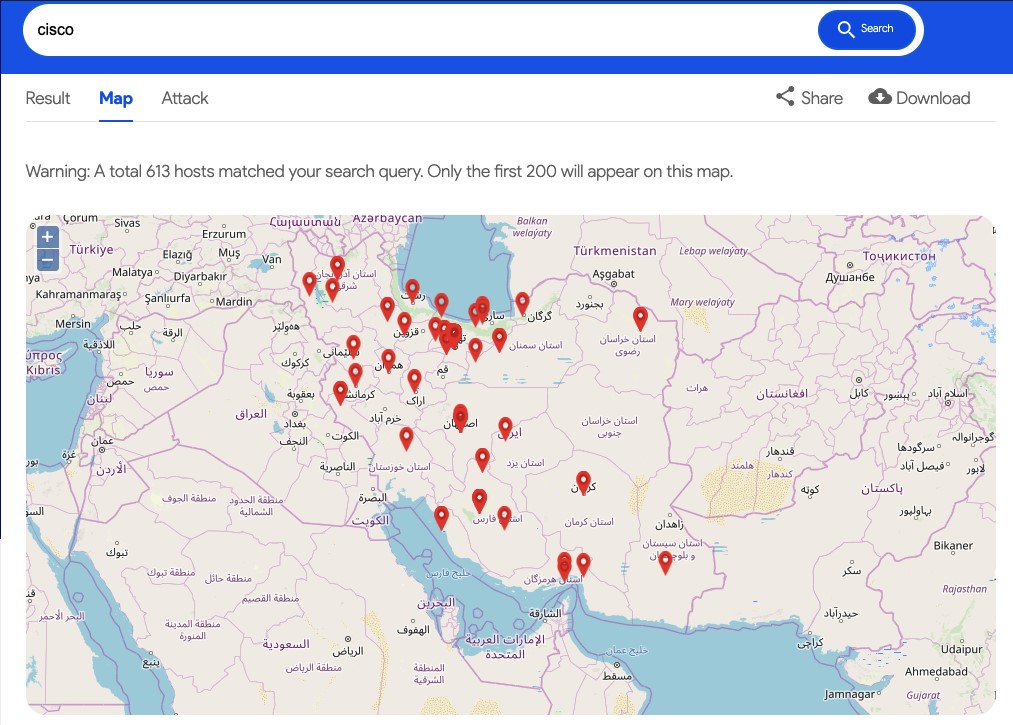

از منوی بالا در قسمت یا تب Map، میتوان ۲۰۰ نتیجه ابتدائی را بر روی نقشه بر اساس موقعیت جغرافیایی آنها مشاهده کرد:

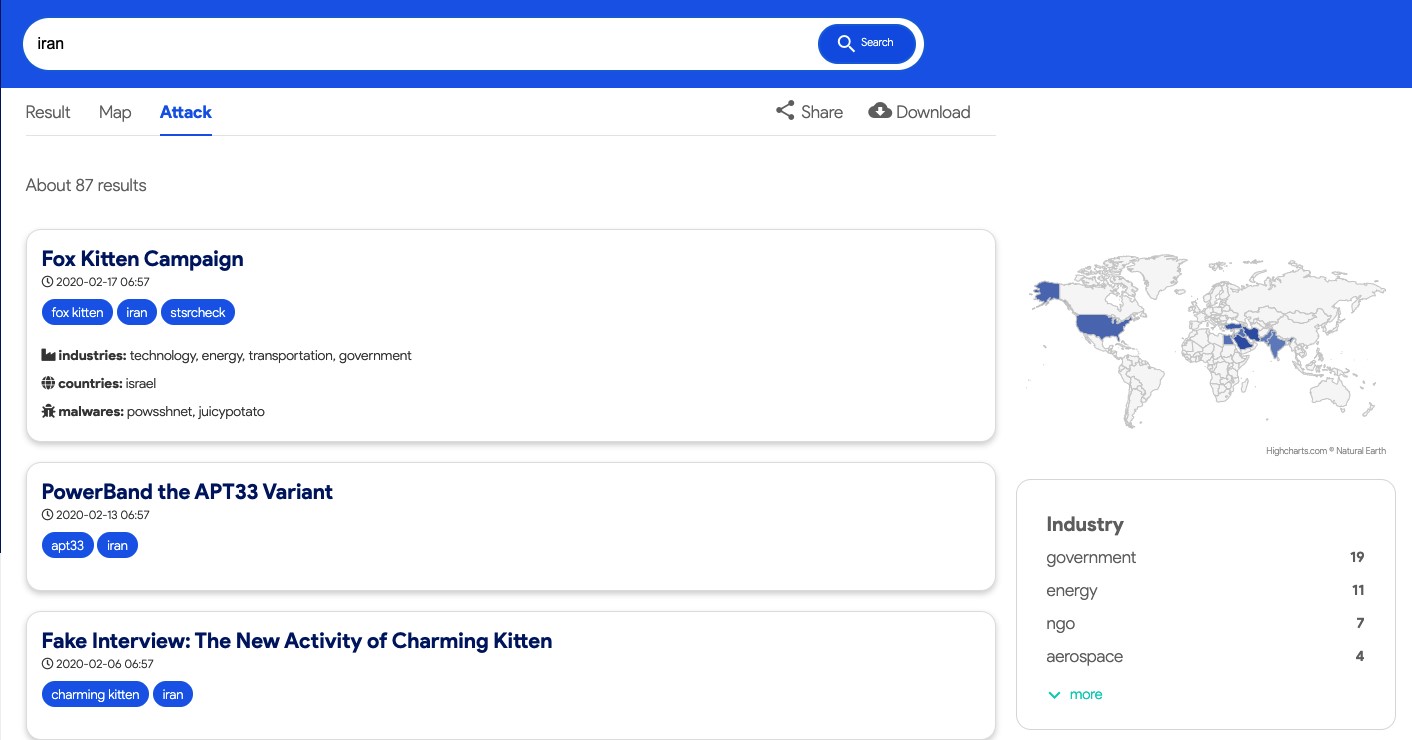

در تب Attack، حملات مرتبط با پرسوجوی کاربر ارائه میشود. این نتایج را میتوان بر اساس فیلترهای سمت راست صفحه، محدود کرد. همچنین با کلیک کردن بر روی هر کدام از نتایج، اطلاعات تکمیلی از آن نتیجه قابل مشاهده است. در تب Tag، برچسبهای مخرب امنیتی مربوط به آدرسهای آیپی (مثلا برچسبهای رفتار سوء و یا اسپم) که توسط نهادها و دادگان مختلف گزارش شده است نمایش داده میشود. برای مثال، با جستجوی Iran، میتوان لیست آیپیهایی که دارای برچسب مخرب امنیتی هستند را مشاهده نمود. در تب Password هم کلیه سرویسها و دستگاههایی که بدون پسورد و یا با پسورد ضعیف متصل به شبکه هستند نمایش داده میشوند. برای مثال، میتوانید لیستی از پایگاهدادههایی که بدون پسورد مشغول فعالیت هستند را در اینجا مشاهده نمود (این قسمت صرفا راجع به آدرسهای ایران میباشد). نهایتا در تب Domain، اطلاعات مربوط به دامنهها و گواهیهای کشف شده از تجهیزات نمایش داده میشود که با کلیک بر روی هر نتیجه، اطلاعات تکمیلی در مورد آن دامنه و آدرس آیپی نمایش داده میشود.

در جداول زیر، فهرست پورتها و پروتکلهای مورد پوشش در نتسین آورده شده است. جدول ۱ در مورد پورت و پروتکلهای مورد پوشش در خزشگر نتسین میباشد، یعنی تجهیزات موجود در اینترنت، در موتور عمومی و سفارشی، از نظر این پورت و پروتکلها مورد اسکن قرار میگیرند. جدول ۲ نیز در مورد پورت و پروتکلهایی است که تجهیزات و یا سرویسهای پشت آنها (پس از کشف توسط خزشگر)، مورد تست پسورد قرار میگیرند. لازمست به نکات زیر توجه شود:

جدول ۱- پورت و پروتکلهای مورد خزش

| شماره | پورت | پروتکل پیشفرض |

| ۱ | 80 | http/tcp |

| ۲ | 443 | https/tcp |

| ۳ | 22 | ssh/tcp |

| ۴ | 23 | telnet/tcp |

| ۵ | 21 | ftp/tcp |

| ۶ | 25 | smtp/tcp |

| ۷ | 110 | pop3/tcp |

| ۸ | 143 | imap/tcp |

| ۹ | 8080 | http/tcp |

| ۱۰ | 993 | imaps/tcp |

| ۱۱ | 995 | pop3s/tcp |

| ۱۲ | 8008 | http/tcp |

| ۱۳ | 8443 | https/tcp |

| ۱۴ | 8089 | http/tcp |

| ۱۵ | 8081 | http/tcp |

| ۱۶ | 8000 | http/tcp |

| ۱۷ | 7547 | cwmp,http/tcp |

| ۱۸ | 2000 | ikettle,http/tcp |

| ۱۹ | 5800 | vnc/tcp |

| ۲۰ | 9200 | elasticsearch/tcp |

| ۲۱ | 3306 | mysql/tcp |

| ۲۲ | 1521 | oracle/tcp |

| ۲۳ | 1433 | mssql/tcp |

| ۲۴ | 27017 | mongodb/tcp |

| ۲۵ | 5432 | postgresql/tcp |

| ۲۶ | 6379 | redis/tcp |

| ۲۷ | 5984 | couchdb/tcp |

| ۲۹ | 587 | smtp/tcp |

| ۳۰ | 445 | smb/tcp |

| ۳۱ | 8888 | http/tcp |

| ۳۲ | 631 | ipp/tcp |

| ۳۳ | 2082 | http/tcp |

| ۳۴ | 81 | http/tcp |

| ۳۵ | 502 | modbus/tcp |

| ۳۶ | 465 | smtps/tcp |

| ۳۷ | 82 | http/tcp |

| ۳۸ | 9000 | http/tcp |

| ۳۹ | 8880 | http/tcp |

| ۴۰ | 5000 | http/tcp |

| ۴۱ | 5900 | vnc/tcp |

| ۴۲ | 2222 | http/tcp |

| ۴۳ | 5001 | http/tcp |

| ۴۴ | 8090 | http/tcp |

| ۴۵ | 4443 | https/tcp |

| ۴۶ | 444 | https/tcp |

| ۴۷ | 5555 | http/tcp |

| ۴۸ | 8181 | http/tcp |

| ۴۹ | 8010 | http/tcp |

| ۵۰ | 7777 | http/tcp |

| ۵۱ | 8085 | http/tcp |

| ۵۲ | 9080 | http/tcp |

| ۵۳ | 9100 | http/tcp |

| ۵۴ | 3000 | http/tcp |

| ۵۵ | 8889 | http/tcp |

| ۵۶ | 9090 | http/tcp |

| ۵۷ | 88 | http/tcp |

| ۵۸ | 9443 | https/tcp |

| ۵۹ | 83 | http/tcp |

| ۶۰ | 84 | http/tcp |

| ۶۱ | 7443 | https/tcp |

| ۶۲ | 8800 | http/tcp |

| ۶۳ | 8083 | http/tcp |

| ۶۴ | 3389 | rdp/tcp |

| ۶۵ | 47808 | bacnet/udp |

| ۶۶ | 20000 | dnp3/udp |

| ۶۷ | 123 | ntp/udp |

| ۶۸ | 53 | dns/udp |

| ۶۹ | 5060 | sip/tcp |

| ۷۰ | 161 | snmp/udp |

| ۷۱ | 554 | rtsp/tcp |

| ۷۲ | 1723 | pptp/tcp |

| ۷۳ | 5985 | http/tcp |

| ۷۴ | 2222 | ssh/tcp |

| ۷۵ | 2082 | http/tcp |

| ۷۶ | 2083 | https/tcp |

| ۷۷ | 2086 | http/tcp |

| ۷۸ | 2087 | https/tcp |

| ۷۹ | 8181 | http/tcp |

| ۸۰ | 5357 | http/tcp |

| ۸۱ | 5000 | http/tcp |

| ۸۲ | 9001 | http/tcp |

| ۸۳ | 10000 | http/tcp |

| ۸۴ | 8088 | http/tcp |

| ۸۵ | 8001 | http/tcp |

| ۸۶ | 2323 | telnet/tcp |

| ۸۷ | 3128 | http/tcp |

| ۸۸ | 2096 | http/tcp |

| ۸۹ | 7777 | http/tcp |

| ۹۰ | 9100 | http/tcp |

جدول ۲- پورت و پروتکلهای مورد تست پسورد

| ردیف | پورت | پروتکل پیشفرض | ملاحظات |

|---|---|---|---|

| ۱ | 80/8080/… | http/tcp | دسترسی به صفحه کانفیگ تجهیزات |

| ۲ | 23 | telnet/tcp | دسترسی به telnet |

| ۳ | 3306 | mysql/tcp | دسترسی به پایگاهداده |

| ۴ | 1521 | oracle/tcp | دسترسی به پایگاهداده |

| ۵ | 1433 | mssql/tcp | دسترسی به پایگاهداده |

| ۶ | 27017 | mongodb/tcp | دسترسی به پایگاهداده |

| ۷ | 5432 | postgresql/tcp | دسترسی به پایگاهداده |

| ۸ | 6379 | redis/tcp | دسترسی به پایگاهداده |

| ۹ | 9200 | elasticsearch/tcp | دسترسی به پایگاهداده |

| ۱۰ | 5984 | couchdb/tcp | دسترسی به پایگاهداده |